Tjekliste for kvalitetssikring i callcenter

Optimer opkaldskvalitet med vores QA-tjekliste! Forbedre kundeservice, øg effektiviteten og sikre førsteklasses oplevelser for hvert opkald.

En omfattende tjekliste for call center-overholdelse, der hjælper dig med at holde dig opdateret med juridiske krav og beskytte kundedata.

Som virksomhedsejer vil du kende vigtigheden af at overholde gældende love og regler. Call centers, der opbevarer mange følsomme kundedata, er især i risiko. Hvordan maksimerer du hjælpeskranksikkerheden ?

Her er hvordan: ved at følge en praktisk tjekliste over call center-overholdelseskrav. Ved at gennemføre den hjælper du med at holde dit call center sikkert.

Det er et værktøj, der hjælper alle slags kontaktcentre med at holde sig opdateret med de seneste juridiske krav. Ved at sikre, at dine agenter overholder reglerne nedenfor, kan du reducere risikoen for bøder eller andre sanktioner.

En tjekliste for call center-overholdelse kan bruges af virksomheder af alle størrelser. Vores tjekliste hjælper din virksomhed med at overholde loven, uanset om det er en lille virksomhed med et enkelt kontaktcenter eller en virksomhed med flere call centers .

Dette er grundlaget for dit overholdelsesprogram. Uden et sikkert netværk er alle dine call center -operationer åbne for fare.

Fordi det hjælper med at beskytte dine kundedata mod uautoriseret adgang, tyveri eller ændring.

Hvis du er usikker på, hvor du skal starte, kan du overveje at arbejde med en IT-sikkerhedskonsulent. Det kan gøres på to måder:

Tip: for mere information om at bygge og vedligeholde en sikker netværksinfrastruktur, konsulter National Institute of Standards and Technology (NIST).

Webtjenester er stærkt udsat for malware-angreb. Kreditkorttransaktioner er ingen undtagelse, så kontaktcentre skal også beskyttes mod disse. Udviklingen af sådan et program er en proaktiv tilgang til håndtering af cybertrusler og sårbarheder.

Det hjælper dig med at identificere, prioritere og afhjælpe sikkerhedsproblemer, før de bliver problemer for din virksomhed eller dine kunder. Sådan et program kan også fortælle dig præcis, hvad du skal gøre i tilfælde af et sikkerhedsbrud.

Beskyttet adgang til kortholderdata refererer til enhver information om en kunde, der er gemt på dit system. Dette kan omfatte navne, adresser, telefonnumre, kreditkortnumre og mere.

Det forhindrer hackere i at få adgang til kortholderinformation og bruge den til at begå svindel eller identitetstyveri. Derudover forhindrer det enhver uautoriseret transmission af kortholderdata.

Først skal du sikre dig, at du overholder kravene i Payment Card Industry Data Security Standard (PCI DSS standard). Derefter implementerer du en stærk adgangskontrolforanstaltning for at beskytte dine kunders private detaljer.

Tip: undgå opbevaring af kundedetaljer og fjern alle tidligere opbevarede data.

Et kraftfuldt kryptografisk system og kryptering er nødvendigt for at sikre, at følsomme kortholderdata transmitteres sikkert.

Dette er et dokument, der skitserer en organisations tilgang til at beskytte sine elektroniske informationer.

Det giver medarbejderne en ramme at følge, når de håndterer følsomme data, og hjælper således med at beskytte virksomheden.

Adgangskontrol er en proces, der lader dig styre, hvem der har adgang til dine systemer og data. Det er afgørende at vælge hjælpeskranksoftware , der har alle de seneste sikkerhedsfunktioner.

Det beskytter dine data mod uautoriseret adgang, reducerer risikoen for intern svindel og misbrug, og hjælper med at beskytte kundens privatliv.

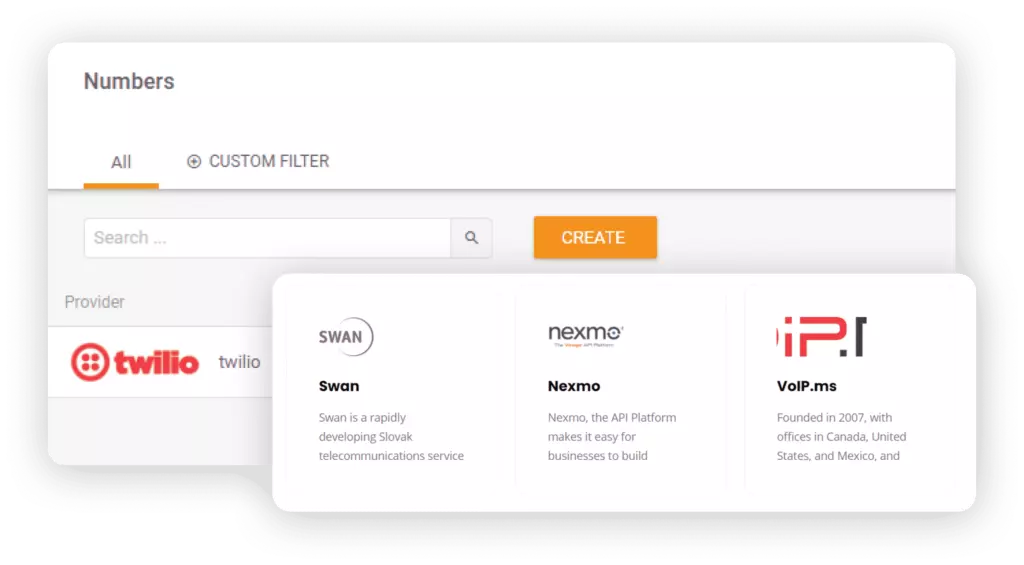

Nøglen er at vælge automatiseret hjælpeskranksoftware såsom LiveAgent til at kontrollere alle tiltag på dine vegne. Det er en løsning, der hjælper dig med sikkert at styre alle dine kundeforespørgsler fra ét interface.

Ved at vælge sådan et værktøj vil du øge sikkerheden for dine kunders data. LiveAgent tilbyder:

Du kan teste LiveAgent gratis, før du foretager dig økonomiske forpligtelser.

Kryptering er en proces med at konvertere data til chiffertekst, så det kun kan tilgås af dem, der har dekrypteringsnøglen.

At gøre det sikrer kunderne for, at information, der transmitteres, er beskyttet mod aflytning og andre former for afbrydelse.

Der er flere forskellige krypteringsprotokoller, der kan bruges, såsom Secure Sockets Layer (SSL) og Transport Layer Security (TLS), begge afgørende for at opretholde cybersikkerhedsoverholdelse i stemmtransaktioner.

Tip: hvis du bruger LiveAgent’s hjælpeskrank , kan du drage fordel af dens indbyggede kryptering. LiveAgent krypterer alle data som standard via SSL (HTTPS) og TLS, så al trafik mellem dit websted/din applikation og vores servere er sikker.

For at forhindre enhver svindelaktivitet er det vigtigt ikke at tillade adgang til kundens betalingsinformation.

Hvis du ikke tillader adgang, hjælper det med at beskytte dine kunders økonomiske detaljer mod at blive stjålet af cyberkriminelle.

Først skal du sikre dig, at dine medarbejdere er klar over deres ansvar vedrørende beskyttelse af følsomme data. Brug stærke autentificeringsprocedurer såsom to-faktor-autentificering og engangsadgangskoder. Krypter også alle datatransmissioner mellem betalingsterminaler og servere, så ingen kan opfange dem under transit.

Hvis du skal holde styr på disse data, skal du sikre dig, at de opbevares på et sikkert sted, og at adgangen er begrænset til kun autoriseret personale.

At gøre det er ikke i overensstemmelse med GDPR-loven og gør det nemt for uautoriserede personer at få adgang til disse oplysninger.

Hvis du skal tage noter, skal du sikre dig, at du bruger en sikker metode til at gemme dem. Dette kunne omfatte at låse notesbøger væk i en safe eller bruge et krypteret fillagringssystem.

Brugen af mobiltelefoner i et kontaktcenter øger risikoen for datatab eller tyveri.

Det reducerer chancerne for, at følsomme oplysninger bliver tabt eller stjålet på grund af en medarbejderfejl, såsom at miste deres enhed.

Uddann dine medarbejdere om cybersikkerhedsrisikoen forbundet med at bruge en personlig enhed, og sikre dig, at de forstår vigtigheden af datasikkerhed. Kræv, at medarbejdere passwordbeskytter deres enheder og installerer velrenommerede sikkerhedsapps. Sikre dig, at alle følsomme data er krypteret, før de gemmes eller transmitteres på en mobil enhed.

Dette er en af de bedste måder at identificere sårbarheder, før de bliver et problem for din organisation eller dine kunder.

Det hjælper dig med at forhindre uautoriseret adgang, datatab eller tyveri fra hackere, der måske forsøger at komme ind i dit system gennem svaghedspunkter og huller, der endnu ikke er blevet opdaget.

Installer et netværkssikkerhedsovervågningsværktøj til at holde styr på al aktivitet. Opsæt advarsler, så du kan blive underrettet om enhver mistænkelig aktivitet, der forekommer i realtid. Test regelmæssigt sikkerheden af dine netværk ved at køre sårbarhedsscan og penetrationstests.

Trusler mod personlige data - En af de mest almindelige farer i et kontaktcenter er risikoen for datatyveri eller -tab. Agenter har kendskab til en stor mængde personlige oplysninger, herunder CPR-numre, bankkontooplysninger og kreditkortnumre. Som sådan er det vigtigt, at alle agenter modtager tilstrækkelig medarbejderudannelse om, hvordan man sikkert opbevarer og transmitterer disse data.

Interne trusler - Call center-agenter kan udgøre en risiko for centret, hvis de har adgang til følsomme oplysninger og bliver utilfredse. Det er vigtigt at regelmæssigt overvåge agentaktivitet og at have politikker på plads, der begrænser adgangen til visse data.

Midlertidigt ansatte - Call centers ansætter ofte midlertidigt arbejdskraft til at håndtere spidsbelastninger eller dække for syge medarbejdere. Det er vigtigt at tage skridt til at sikre, at disse arbejdere er uddannet i centerets politikker og procedurer, og at de forstår de risici, der er forbundet med at arbejde i et call center, ellers kan de utilsigtet kompromittere dets sikkerhed.

Utilsigtede klik - Nogle gange klikker medarbejdere på links eller åbner filer, som de ikke burde, hvilket fører til installation af malware eller datatyveri. Det er vigtigt at have sikkerhedsforanstaltninger på plads mod sådanne fejl, såsom stærk passwordbeskyttelse og sikkerhedssoftware.

En medarbejder med en baggrund - En medarbejder med en baggrund mod virksomheden eller en anden agent kan gøre meget skade. For eksempel kunne de lække følsomme data, sabotere systemer eller chikanere andre medarbejdere. Det er vigtigt at overvåge medarbejderaktivitet nøje og have politikker på plads til at håndtere sådanne situationer.

Eksterne trusler - Hackere og svindlere uden for organisationen kan bruge phishing eller andre teknikker til at forsøge at stjæle information eller installere malware på call center-computere. Den bedste måde at beskytte sig mod disse trusler er at implementere stærke sikkerhedsforanstaltninger såsom firewalls, antivirus-software og spam-filtre.

Begrebet 'overholdelse' refererer til, at kundeservicemedarbejdere overholder specifikke virksomhedspolitikker og procedurer under kundeinteraktioner.

TCPA-samtykke varer, indtil en forbruger tilbagekalder det, eller det pågældende selskab afslutter den relevante marketingkampagne.

For at forbedre overholdelsen i kontaktcenteret bør du implementere ordentlig agentudannelse i din virksomhed, overvåge medarbejdernes arbejde og gennemføre regelmæssige NPS-undersøgelser. Opdater også politikker regelmæssigt for at sikre, at alle kundeservicemedarbejdere er klar over de seneste overholdelseskrav.

DNC (Do Not Call) regler forbyder telemarketing-opkald til private kunder, der har registreret deres numre på den nationale DNC-liste. TCPA (Telephone Consumer Protection Act) regler beskytter forbrugere mod uopfordrede marketing-opkald og tekstbeskeder.

Overholdelsesspørgsmål er specifikke forespørgsler, som agenter kan blive stillet for at verificere ægtheden af en kunde eller en ordre. For eksempel kan en kundeservicemedarbejder spørge efter en kundes fødselsdato eller CPR-nummer for at verificere deres identitet.

Det sikrer, at agenter giver nøjagtig og konsistent information til kunder. Det hjælper også med at beskytte kundeservicemedarbejdere mod ansvar, hvis de giver forkert eller vildledende information under kundeinteraktioner.

Optimer opkaldskvalitet med vores QA-tjekliste! Forbedre kundeservice, øg effektiviteten og sikre førsteklasses oplevelser for hvert opkald.

Sikr dit call center med vores omfattende sikkerhedstjekliste. Lær om adgangskontrol, kryptering, compliance og meget mere!

Strømlin dine call center-opsætning med vores ultimative checklist! Lær om mål, værktøjer, onboarding og tips til succes. Start nu!